зңҹе®һжЎҲдҫӢпјҡжҹҗдјҒдёҡзҪ‘з»ңж„ҹжҹ“еӢ’зҙўз—…жҜ’жғ…еҶөеҲҶжһҗ

иҝ‘ж—ҘпјҢжҹҗдјҒдёҡеңЁиҜ•з”ЁвҖңзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹвҖқпјҲд»ҘдёӢз®Җз§°вҖңзҒ«з»’дјҒдёҡзүҲвҖқпјүжңҹй—ҙпјҢеҸ‘зҺ°еӢ’зҙўз—…жҜ’ж”»еҮ»гҖӮзҒ«з»’е·ҘзЁӢеёҲзҺ°еңәи°ғжҹҘеҸ‘зҺ°пјҢиҜҘдјҒдёҡзҪ‘з»ңдёӯз«ҹ然жңүдёӨз§ҚеӢ’зҙўз—…жҜ’жөҒзӘңж„ҹжҹ“пјҢж•ҙдҪ“жғ…еҶөжҹҘжҳҺеҗҺпјҢе Әз§°дјҒдёҡзҪ‘з»ңжҹ“жҜ’зҡ„е…ёеһӢжЎҲдҫӢгҖӮ

дёҖгҖҒGlobeImposterз—…жҜ’

йҖҡиҝҮйӮ®д»¶дј ж’ӯпјҢдё»иҰҒй’ҲеҜ№дјҒдёҡпјҢдјҡеҠ еҜҶе…ұдә«ж–Ү件еӨ№е’Ңжң¬ең°ж–Ү件еӨ№пјҢзҙўеҸ–иөҺйҮ‘гҖӮи§ЈеҶіж–№жі•пјҡ1гҖҒе…ЁзҪ‘йғЁзҪІеҗҲж јзҡ„дјҒдёҡзүҲе®үе…ЁиҪҜ件гҖӮ2гҖҒе…ЁзҪ‘жҹҘжқҖгҖӮ

收еҲ°иҜҘдјҒдёҡжұӮеҠ©еҗҺпјҢзҒ«з»’е·ҘзЁӢеёҲйҖҡиҝҮиҝңзЁӢжҹҘзңӢиў«ж„ҹжҹ“зҡ„жңҚеҠЎеҷЁпјҢеҸ‘зҺ°еҸӘжңүе…ұдә«ж–Ү件еӨ№еҶ…ж–Ү件被еҠ еҜҶпјҢжң¬ең°е…¶д»–ж–Ү件еҲҷжңӘиў«еҠ еҜҶпјҢдёҚз¬ҰеҗҲеӢ’зҙўз—…жҜ’е…ЁзӣҳеҠ еҜҶж–Ү件зҡ„зү№еҫҒпјҢеӣ жӯӨеҲқжӯҘжҺ’йҷӨжң¬жңәж„ҹжҹ“еӢ’зҙўз—…жҜ’зҡ„еҸҜиғҪпјҲиҜҘжңҚеҠЎеҷЁе·Іе®үиЈ…зҒ«з»’дјҒдёҡзүҲпјүгҖӮ

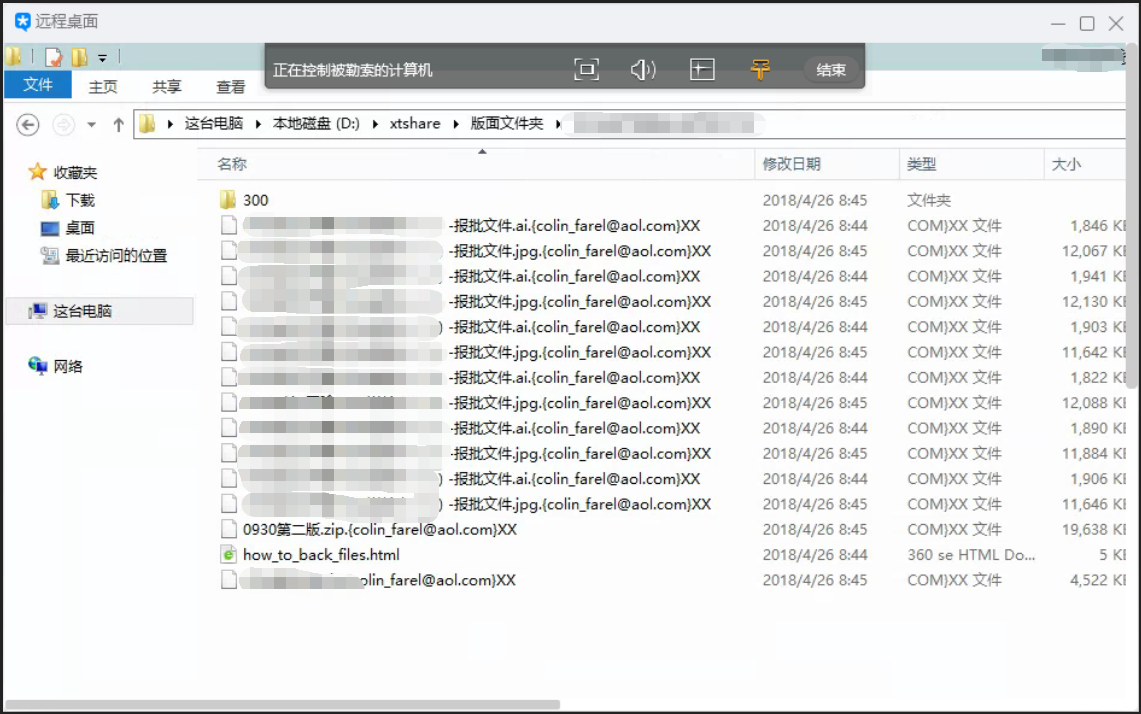

еӣҫпјҡжңҚеҠЎеҷЁе…ұдә«ж–Ү件еӨ№иў«еҠ еҜҶзҡ„ж–Ү件

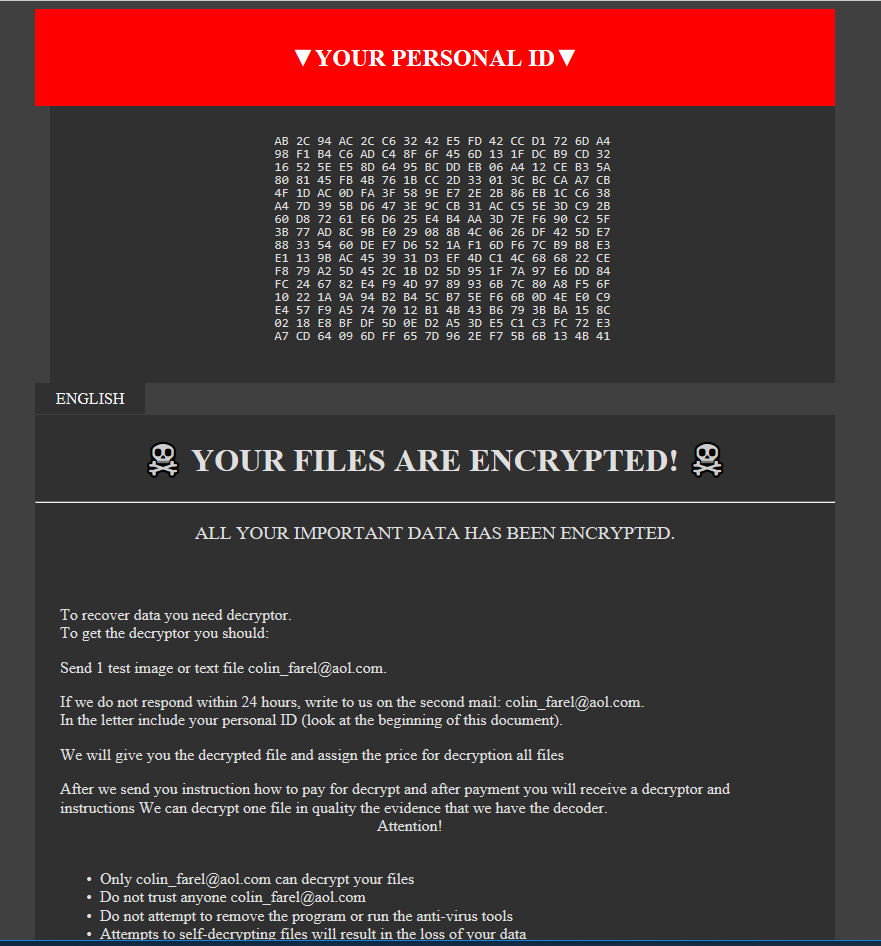

йҡҸеҗҺпјҢзҒ«з»’е·ҘзЁӢеёҲд»ҺиҜҘжңҚеҠЎеҷЁдёӯжүҫеҲ°еӢ’зҙўз—…жҜ’з•ҷдёӢзҡ„дҝЎжҒҜпјҢйҖҡиҝҮжҺҘ收иөҺйҮ‘зҡ„йӮ®з®ұе’ҢеҠ еҜҶж–Ү件зҡ„еҗҺзјҖеҗҚпјҢжҺЁж–ӯиҜҘеӢ’зҙўз—…жҜ’дёәGlobeImposterпјҲжҲ–еҸҳз§ҚпјүгҖӮGlobeImposterеӢ’зҙўе®¶ж—Ҹдё»иҰҒд»ҘеһғеңҫйӮ®д»¶ж–№ејҸиҝӣиЎҢдј ж’ӯпјҢжҳҜзӣ®еүҚжҜ”иҫғжөҒиЎҢзҡ„еӢ’зҙўз—…жҜ’д№ӢдёҖгҖӮ

еӣҫпјҡеӢ’зҙўз—…жҜ’GlobeImposterз•ҷдёӢзҡ„htmlдҝЎжҒҜ

ж №жҚ®иҜҘдјҒдёҡиҝҗз»ҙдәәе‘ҳжҸҸиҝ°пјҢиҝҷеҸ°жңҚеҠЎеҷЁз”өи„‘дёҖзӣҙжІЎжңүжҺҘ收йӮ®д»¶гҖҒдёӢиҪҪиҝҗиЎҢеҸҜз–‘ж–Ү件зҡ„ж“ҚдҪңпјӣеҶҚеҠ дёҠжңҚеҠЎеҷЁжң¬ең°ж–Ү件жңӘиў«еҠ еҜҶпјҢдёҚз¬ҰеҗҲеӢ’зҙўз—…жҜ’зҡ„зү№еҫҒпјҢзҒ«з»’е·ҘзЁӢеёҲиҝӣдёҖжӯҘеҲӨж–ӯиҝҷеҸ°жңҚеҠЎеҷЁйқһз—…жҜ’дҪңжЎҲзҡ„第дёҖзҺ°еңәгҖӮ

з»ҸиҜўй—®еҗҺеҫ—зҹҘпјҢиҜҘдјҒдёҡ并йқһжүҖжңүзҡ„з”өи„‘з»Ҳз«ҜйғҪйғЁзҪІдәҶзҒ«з»’дјҒдёҡзүҲпјҢжһҒжңүеҸҜиғҪжҳҜжҹҗеҸ°жңӘе®үиЈ…е®үе…ЁиҪҜ件зҡ„з”өи„‘пјҢиҝҗиЎҢдәҶжҗәеёҰеӢ’зҙўз—…жҜ’GlobeImposterпјҲжҲ–еҸҳз§Қпјүзҡ„йӮ®д»¶пјҢеҜјиҮҙдёӯжҜ’пјҢ并被еҠ еҜҶдәҶе…ұдә«ж–Ү件еӨ№гҖӮз”ұдәҺеҗҢдёҖдёӘеұҖеҹҹзҪ‘еҶ…зҡ„з”өи„‘йғҪеҸҜд»ҘеҜ№е…ұдә«ж–Ү件еӨ№иҝӣиЎҢд»»ж„Ҹж“ҚдҪңпјҢжүҖд»ҘдёҠиҝ°жңҚеҠЎеҷЁиҷҪ然没жңүж„ҹжҹ“еӢ’зҙўз—…жҜ’пјҢдҪҶе…¶е…ұдә«ж–Ү件еӨ№ж–Ү件дҫқж—§иў«еҠ еҜҶгҖӮ

дәҢгҖҒWannacryз—…жҜ’

вҖңи •иҷ«ејҸвҖқеӢ’зҙўз—…жҜ’пјҢйҖҡиҝҮвҖңж°ёжҒ’д№Ӣи“қвҖқжјҸжҙһеңЁеұҖеҹҹзҪ‘еҶ…жЁӘеҗ‘дј ж’ӯпјҢеұЎжқҖдёҚз»қпјҢеҠ еҜҶе…Ёзӣҳж–Ү件гҖӮи§ЈеҶіеҠһжі•пјҡ1гҖҒе…ЁзҪ‘йғЁзҪІзҒ«з»’дјҒдёҡзүҲгҖӮ2йҖҡиҝҮз®ЎзҗҶдёӯеҝғж—Ҙеҝ—и®°еҪ•зҡ„ж”»еҮ»иҖ…IPпјҢжүҫеҲ°ж„ҹжҹ“жәҗгҖӮ3гҖҒеҜ№ж„ҹжҹ“жәҗе…ЁзӣҳжҹҘжқҖгҖӮ

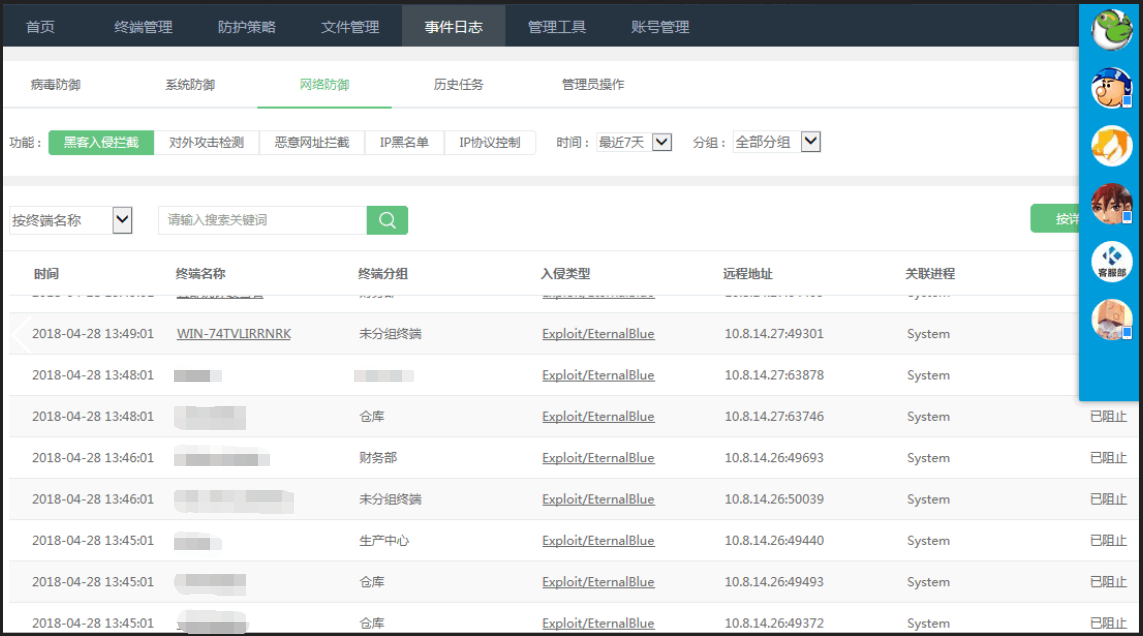

йҷӨдәҶGlobeImposterз—…жҜ’пјҢиҜҘдјҒдёҡдәәе‘ҳиҝҳиЎЁзӨәпјҢз”өи„‘дёӯз»ҸеёёеҮәзҺ°еӨ§йҮҸе…¶д»–з—…жҜ’зҡ„ж”»еҮ»пјҢ并且еұЎжқҖдёҚжӯўгҖӮйҖҡиҝҮзҒ«з»’жӢҰжҲӘжҹҘжқҖзҡ„ж—Ҙеҝ—еҸ‘зҺ°пјҢиҝҷдәӣз—…жҜ’дёәеӢ’зҙўз—…жҜ’wannacryпјҢеңЁдј ж’ӯиҝҮзЁӢдёӯпјҢе·Із»Ҹиў«вҖңзҒ«з»’дјҒдёҡзүҲвҖқзҡ„вҖңжјҸжҙһж”»еҮ»жӢҰжҲӘвҖқйҳ»жӯўпјҢ并з•ҷдёӢзӣёе…іи®°еҪ•гҖӮ

еӣҫпјҡзҒ«з»’жӢҰжҲӘжҹҘжқҖеҲ°зҡ„wannacryеӢ’зҙўз—…жҜ’

й’ҲеҜ№дёҠиҝ°жғ…еҶөпјҢзҒ«з»’е·ҘзЁӢеёҲиҝңзЁӢжҢҮеҜјиҜҘдјҒдёҡдәәе‘ҳж“ҚдҪңвҖңзҒ«з»’дјҒдёҡзүҲвҖқзҡ„жҺ§еҲ¶дёӯеҝғпјҢжү“ејҖвҖңдәӢ件ж—Ҙеҝ—вҖқвҶ’вҖңзҪ‘з»ңйҳІеҫЎвҖқпјҢеңЁвҖңй»‘е®ўжӢҰжҲӘе…ҘдҫөвҖқеҠҹиғҪж—Ҙеҝ—дёӯпјҢжүҫеҲ°ж”»еҮ»жәҗзҡ„IPең°еқҖпјҢеҸ‘зҺ°иҜҘж„ҹжҹ“жәҗз”өи„‘еҗҢж ·жІЎжңүе®үиЈ…зҒ«з»’дјҒдёҡзүҲпјҢеӣ жӯӨеңЁж„ҹжҹ“Wannacryз—…жҜ’еҗҺпјҢдёҚж–ӯеңЁзҪ‘з»ңдёӯпјҢеҗ‘е…¶д»–з”өи„‘дј ж’ӯпјҲеҸӘеҗ‘жңүвҖңж°ёжҒ’д№Ӣи“қвҖқжјҸжҙһзҡ„з”өи„‘дј ж’ӯпјүгҖӮ

йҖҡиҝҮз»ҷиҜҘж„ҹжҹ“жәҗз”өи„‘е®үиЈ…вҖңзҒ«з»’дјҒдёҡзүҲвҖқпјҢ并全зӣҳжҹҘжқҖпјҢжё…йҷӨдәҶз—…жҜ’пјҢзӣёе…із”өи„‘д№ҹдёҚеҶҚжҸҗзӨәиў«Wannacryз—…жҜ’ж”»еҮ»гҖӮ

еӣҫпјҡзҒ«з»’вҖңжјҸжҙһж”»еҮ»жӢҰжҲӘвҖқеҠҹиғҪеё®еҠ©жүҫеҲ°ж”»еҮ»жәҗIP

жҖ»з»“пјҡ

иҜҘдјҒдёҡеҠһе…¬зҪ‘з»ңжңүдёҠеҚғеҸ°з”өи„‘з»Ҳз«ҜпјҢеңЁиҜ•з”ЁвҖңзҒ«з»’дјҒдёҡзүҲвҖқжңҹй—ҙпјҢд»…йғЁзҪІдәҶ100еӨҡеҸ°пјҢе…¶д»–з”өи„‘з»Ҳз«Ҝжңүзҡ„иЈёеҘ”пјҢжңүзҡ„е®үиЈ…е…¶д»–е®үе…ЁиҪҜ件пјҢеӣ жӯӨеҜјиҮҙеҰӮдёӢжғ…еҶөгҖӮ1гҖҒжңӘиў«GlobeImposterз—…жҜ’ж„ҹжҹ“зҡ„жҹҗеҸ°жңҚеҠЎеҷЁпјҲе·Іе®үиЈ…вҖңзҒ«з»’дјҒдёҡзүҲвҖқпјүпјҢе…ұдә«ж–Ү件еӨ№иў«еҠ еҜҶгҖӮ2гҖҒйғЁеҲҶз”өи„‘пјҲжңүвҖңж°ёжҒ’д№Ӣи“қвҖқжјҸжҙһпјҢдҪҶжҳҜе®үиЈ…дәҶвҖңзҒ«з»’дјҒдёҡзүҲвҖқпјүеҸҚеӨҚжӢҰжҲӘеҲ°Wannacryз—…жҜ’ж”»еҮ»гҖӮ

иҜҘдјҒдёҡз«ӢеҚійҮҮеҸ–иЎҢеҠЁпјҢз»ҷе…¬еҸёжүҖжңүз”өи„‘з»Ҳз«Ҝе…ЁйғЁе®үиЈ…вҖңзҒ«з»’дјҒдёҡзүҲвҖқпјҢ并иҝӣиЎҢе…ЁзҪ‘жҹҘжқҖд№ӢеҗҺпјҢдёҠиҝ°дёӨз§ҚеӢ’зҙўз—…жҜ’ж„ҹжҹ“зҡ„жғ…еҶөжңӘеҶҚеӨҚзҺ°гҖӮ

й’ҲеҜ№жӯӨжЎҲдҫӢзҒ«з»’е·ҘзЁӢеёҲе»әи®®пјҢдјҒдёҡзҪ‘з»ңеә”иҜҘе…ЁзҪ‘йғЁзҪІеҗҲж јзҡ„дјҒдёҡе®үе…ЁиҪҜ件пјҢ并е°ҪйҮҸдҝ®иЎҘжјҸжҙһпјҢеҰӮжһңдёҚиғҪдҝқиҜҒжүҖжңүз”өи„‘зҡ„з»Ҳз«ҜйғҪеҸҠж—¶дҝ®иЎҘжјҸжҙһпјҢеҲҷйңҖиҰҒдҪҝз”Ёе®үе…ЁиҪҜ件зҡ„вҖңжјҸжҙһж”»еҮ»жӢҰжҲӘвҖқеҠҹиғҪеҸҠзӣёе…іж—Ҙеҝ—пјҢеҜ»жүҫгҖҒеӨ„зҗҶж„ҹжҹ“жәҗгҖӮ

зӣёе…іе•Ҷе“Ғ

| |