зҒ«з»’е·ҘзЁӢеёҲеё®еҠ©жҹҗдјҒдёҡиҜҰз»ҶжҺ’жҹҘгҖҒеҲҶжһҗеӨҡж¬ЎеӢ’зҙўз—…жҜ’дәӢ件

иҝ‘ж—ҘпјҢжҹҗе…¬еҸёе®үиЈ…йғЁзҪІвҖңзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹ1.0вҖқпјҲд»ҘдёӢз®Җз§°вҖңзҒ«з»’дјҒдёҡзүҲвҖқпјүеҗҺпјҢйҖҡиҝҮзҒ«з»’ж—Ҙеҝ—еҸ‘зҺ°еӨ§йҮҸжӢҰжҲӘз—…жҜ’и®°еҪ•пјҢеҗ‘зҒ«з»’жұӮеҠ©гҖӮзҒ«з»’е·ҘзЁӢеёҲиҝңзЁӢеҲҶжһҗж—Ҙеҝ—еҗҺеҸ‘зҺ°пјҢиҜҘе…¬еҸёжңҚеҠЎеҷЁиҝ‘жңҹйў‘з№ҒйҒӯеҲ°й»‘е®ўе…ҘдҫөпјҢдјҒеӣҫиҝҗиЎҢеӢ’зҙўз—…жҜ’пјҢдҪҶеқҮиў«зҒ«з»’жӢҰжҲӘгҖӮйҡҸеҗҺпјҢзҒ«з»’е·ҘзЁӢеёҲеңЁеё®еҠ©з”ЁжҲ·еҒҡе…ЁйқўжҺ’жҹҘиҝҮзЁӢдёӯеҸҲеҸ‘зҺ°дәҶжңЁй©¬з—…жҜ’пјҢз»ҸжҹҘзңӢиҜҘз—…жҜ’е…Ҙдҫөж—ҘжңҹеңЁйғЁзҪІвҖңзҒ«з»’дјҒдёҡзүҲвҖңд№ӢеүҚпјҢжҺЁжөӢиҜҘе…¬еҸёеңЁжӯӨеүҚиҝҳжӣҫйҒӯйҒҮиҝҮй»‘е®ўе…ҘдҫөпјҢеҫ—еҲ°з”ЁжҲ·зЎ®и®ӨгҖӮжңҖз»ҲпјҢзҒ«з»’е·ҘзЁӢеёҲжҢҮеҜјиҜҘе…¬еҸёдҪҝз”ЁвҖңзҒ«з»’дјҒдёҡзүҲвҖқдёӢеҸ‘вҖңе…ЁзӣҳжҹҘжқҖвҖңе‘Ҫд»ӨеҗҺжё…зҗҶдәҶжңҚеҠЎеҷЁдёӯж®Ӣз•ҷзҡ„з—…жҜ’пјҢеҪ»еә•и§ЈеҶідәҶй»‘е®ўе…Ҙдҫөзҡ„й—®йўҳгҖӮ

зӣёе…із—…жҜ’

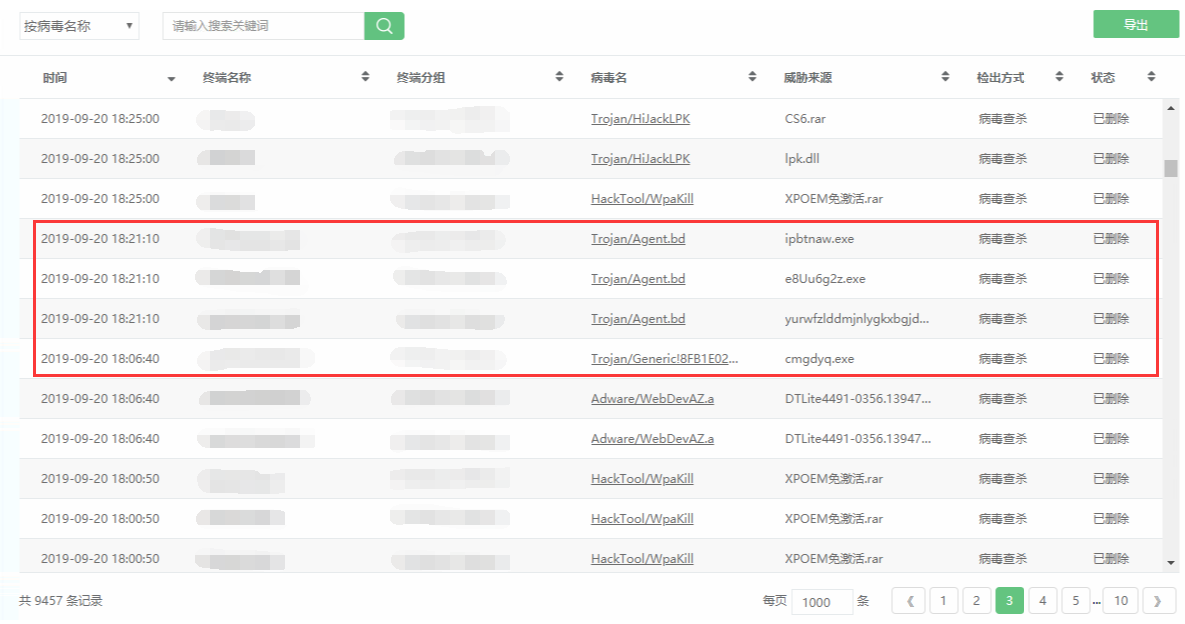

жҹҗе…¬еҸёеңЁвҖңзҒ«з»’дјҒдёҡзүҲвҖқдёӯеҝғж—Ҙеҝ—дёӯеҸ‘зҺ°жңҚеҠЎеҷЁдёҠжңүеӨ§йҮҸжӢҰжҲӘж—Ҙеҝ—пјҢиҒ”зі»зҒ«з»’е·ҘзЁӢеёҲиҝӣиЎҢжҺ’жҹҘгҖӮжҹҘзңӢеҗҺеҸ‘зҺ°пјҢжңүй»‘е®ўеңЁиҜҘе…¬еҸёжңҚеҠЎеҷЁдёӯе®һж–ҪеӢ’зҙўж”»еҮ»пјҢиў«зҒ«з»’жҲҗеҠҹжӢҰжҲӘгҖӮ

иў«зҒ«з»’жӢҰжҲӘзҡ„й»‘е®ўе…Ҙдҫөж—¶й—ҙдёә9жңҲд»ҪгҖӮй»‘е®ўдҪҝз”Ёзҡ„иҙҰжҲ·дёәеҹҹз®ЎзҗҶе‘ҳиҙҰжҲ·пјҢжӯӨиҙҰжҲ·еҜҶз Ғе·Із»Ҹжі„йңІгҖӮй»‘е®ўжӣҫиҜ•еӣҫжү§иЎҢдёҠдј еҲ°з”ЁжҲ·жңҚеҠЎеҷЁзҡ„жё—йҖҸи„ҡжң¬гҖҒй»‘е®ўе·Ҙе…·гҖҒеӢ’зҙўз—…жҜ’еқҮиў«зҒ«з»’ж–Ү件е®һж—¶зӣ‘жҺ§жӢҰжҲӘпјҢ并еңЁдёӯеҝғж—Ҙеҝ—дёӯи®°еҪ•гҖӮ

еӣ дёәз”ЁжҲ·дҪҝз”ЁзҒ«з»’и®ҫзҪ®дәҶз®ЎзҗҶе‘ҳеҜҶз ҒпјҢй»‘е®ўж— жі•йҖҖеҮәзҒ«з»’дҝқжҠӨпјҢжӣҙж— жі•з»•иҝҮзҒ«з»’ж–Ү件зӣ‘жҺ§зҡ„жҹҘжқҖпјҢжңҖз»ҲеҸӘеҫ—ж”ҫејғеӢ’зҙўгҖӮз”ЁжҲ·дјҒдёҡж•°жҚ®е®үе…Ёе’ҢдёҡеҠЎеқҮжңӘеҸ—еҲ°жӯӨж¬Ўж”»еҮ»еҪұе“ҚгҖӮеҜ№дәҺз”ЁжҲ·е·Із»Ҹжі„йңІзҡ„иҙҰжҲ·е’ҢеҜҶз ҒзҒ«з»’е·ҘзЁӢеёҲд№ҹз»ҷдәҲдәҶзӣёеә”зҡ„е®үе…Ёе»әи®®гҖӮ

еҖјеҫ—жіЁж„Ҹзҡ„жҳҜпјҢеңЁзҒ«з»’е·ҘзЁӢеёҲеӨ„зҗҶзҡ„еӨҡиө·дјҒдёҡиў«е…ҘдҫөдәӢ件дёӯпјҢеӣ дёәз®ЎзҗҶе‘ҳеҜҶз Ғжі„йңІе’Ңиў«жҡҙеҠӣз ҙи§ЈеҜјиҮҙзҡ„дәӢ件еҚ жҚ®еҫҲеӨ§жҜ”дҫӢпјҢеҸҜи§ҒеӨ§йғЁеҲҶдјҒдёҡз®ЎзҗҶе‘ҳеҜ№й«ҳжқғйҷҗиҙҰжҲ·еҜҶз Ғзҡ„дҪҝз”ЁеӯҳеңЁй—®йўҳгҖӮиҝҷд№ҹжҳҜиҜҘе…¬еҸё9жңҲд»Ҫе®үе…ЁдәӢ件зҡ„дё»иҰҒй—®йўҳгҖӮ

йҡҸеҗҺзҒ«з»’е·ҘзЁӢеёҲжҢҮеҜјз”ЁжҲ·е…ЁзҪ‘йғЁзҪІзҒ«з»’з»Ҳз«ҜпјҢеңЁдҪҝз”ЁвҖңзҒ«з»’дјҒдёҡзүҲвҖқиҝӣиЎҢе…Ёзӣҳе®үе…ЁжЈҖжөӢж—¶еҸ‘зҺ°жңҚеҠЎеҷЁдёӯеӯҳеңЁжңЁй©¬з—…жҜ’пјҢж №жҚ®ж–Ү件еҲӣе»әж—¶й—ҙжҺЁж–ӯж—©еңЁ5жңҲд»ҪпјҲжңӘйғЁзҪІвҖңзҒ«з»’дјҒдёҡзүҲвҖңпјүе°ұе·Із»Ҹжңүй»‘е®ўжҲҗеҠҹе…ҘдҫөиҝҮжңҚеҠЎеҷЁгҖӮйҡҸеҗҺз”ЁжҲ·зЎ®и®ӨпјҢиҜҘе…¬еҸёзЎ®е®һеңЁд»Ҡе№ҙ5жңҲжӣҫйҒӯеҲ°е…Ҙдҫө并ж„ҹжҹ“еӢ’зҙўз—…жҜ’гҖӮ

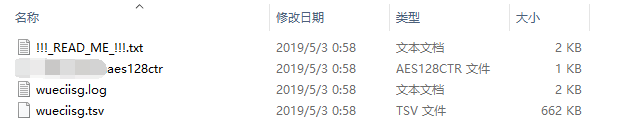

иў«еҠ еҜҶзҡ„ж–Ү件

ж®Ӣз•ҷжңЁй©¬

иҝҷдәӣж®Ӣеӯҳзҡ„жңЁй©¬з—…жҜ’дјҡйҖҡиҝҮе…ұдә«еңЁеҶ…зҪ‘иҝӣиЎҢдј ж’ӯпјҢ并зӘғеҸ–зі»з»ҹдҝЎжҒҜзӯүж•°жҚ®пјҢеҗҢж—¶иҝӣиЎҢејұеҸЈд»ӨзҲҶз ҙгҖӮжңҖз»ҲзҒ«з»’е·ҘзЁӢеёҲжҢҮеҜјиҜҘе…¬еҸёеҜ№жүҖжңүйғЁзҪІзҒ«з»’з»Ҳз«Ҝзҡ„жңҚеҠЎеҷЁдёӢеҸ‘вҖңе…ЁзӣҳжҹҘжқҖвҖңе‘Ҫд»Өжё…йҷӨдәҶж®Ӣз•ҷзҡ„жңЁй©¬з—…жҜ’гҖӮ

еҰӮд»ҠвҖқй»‘е®ўе…Ҙдҫө+еӢ’зҙўз—…жҜ’вҖқжҒ¶жҖ§ж”»еҮ»дәӢ件ж—ҘжёҗеўһеӨҡпјҢдё»иҰҒж”»еҮ»зӣ®ж Үдёәеҗ„еӨ§ж”ҝдјҒеҚ•дҪҚпјҢдёҖж—Ұж”»еҮ»жҲҗеҠҹе°ҶжҚҹеӨұжғЁйҮҚгҖӮдјҒдёҡзҡ„е®үе…Ёз®ЎзҗҶе‘ҳйҖҡиҝҮе®ҡжңҹжЈҖжөӢпјҢи®ҫзҪ®еҗҲзҗҶзҡ„е®үе…ЁиҪҜ件зӯ–з•ҘпјҢеҸҜд»ҘеҫҲеӨ§зЁӢеәҰдёҠйҷҚдҪҺзұ»дјје®үе…ЁдәӢж•…еҸ‘з”ҹзҡ„жҰӮзҺҮгҖӮеӣ жӯӨзҒ«з»’е·ҘзЁӢеёҲеҜ№е·Із»ҸйғЁзҪІвҖңзҒ«з»’дјҒдёҡзүҲвҖқзҡ„дјҒдёҡжңүд»ҘдёӢе®үе…Ёе»әи®®пјҡ

1. еңЁзҒ«з»’дёӯеҝғеҶ…еҜ№еӨ–зҪ‘гҖҒдёҡеҠЎзӯүжңҚеҠЎеҷЁеҚ•зӢ¬еҲҶ组并еә”з”Ёзӯ–з•ҘпјҢд»ҘдҫҝеҗҺжңҹиҝӣиЎҢз»ҙжҠӨпјҢе…ій—ӯдёҚйңҖиҰҒзҡ„зі»з»ҹжңҚеҠЎгҖҒй»ҳи®Өе…ұдә«пјҢ并дҪҝз”ЁзҒ«з»’вҖқIPеҚҸи®®жҺ§еҲ¶вҖқеҠҹиғҪйҷҗеҲ¶й«ҳеҚұз«ҜеҸЈпјӣ

2. еңЁзҒ«з»’дёӯеҝғеҶ…пјҢеҗҜз”ЁвҖқз®ЎзҗҶе‘ҳеҜҶз ҒдҝқжҠӨвҖқгҖҒвҖқйҳІжӯўз»Ҳз«ҜеҚёиҪҪеҜҶз ҒдҝқжҠӨвҖқпјҢдҝқиҜҒзҒ«з»’жӯЈеёёиҝҗиЎҢпјӣ

3. дҪҝз”ЁзҒ«з»’вҖқжјҸжҙһдҝ®еӨҚвҖқеҠҹиғҪе®ҡжңҹе®үиЈ…иЎҘдёҒпјҢдҝқжҠӨз»Ҳз«ҜдёҚеҸ—WindowsжјҸжҙһеҪұе“Қпјӣ

4. е‘ҳе·ҘдҪҝ用移еҠЁи®ҫеӨҮж—¶пјҢйҒөеҫӘвҖңе…ҲжҹҘжқҖпјҢеҗҺдҪҝз”ЁвҖқзҡ„еҺҹеҲҷпјҢйҒҝе…Қж„ҹжҹ“йҖҡиҝҮ移еҠЁи®ҫеӨҮдј ж’ӯзҡ„и •иҷ«з—…жҜ’пјӣ

5. WindowsдёҺжңҚеҠЎиҙҰжҲ·пјҢиҙҰжҲ·еҜҶз ҒйңҖз¬ҰеҗҲеҜҶз Ғе®үе…ЁжҖ§иҰҒжұӮпјҢдёҚиҰҒеӯҳеңЁиҙҰжҲ·з©әеҸЈд»ӨжҲ–ејұеҸЈд»Өзҡ„жғ…еҶөгҖӮз»„зӯ–з•ҘеҶ…й…ҚзҪ®вҖқиҙҰжҲ·й”Ғе®ҡйҳҲеҖјвҖқ,иҙҰжҲ·зҷ»еҪ•еӨұиҙҘж¬Ўж•°иҝҮеӨҡж—¶й”Ғе®ҡпјӣ

6. еҜ№йҮҚиҰҒж•°жҚ®иҝӣиЎҢејӮең°еӨҮд»ҪпјҢе®ҡжңҹе®ЎжҹҘзҒ«з»’дёҺWindowsж—Ҙеҝ—пјҢе®ҡжңҹдёӢеҸ‘жҹҘжқҖд»»еҠЎпјҢеҸ‘зҺ°ејӮеёёж—¶пјҢеҸҠж—¶иҒ”зі»е®үе…Ёе…¬еҸёпјҢеҜ№зҪ‘з»ңеҶ…ејӮеёёиҝӣиЎҢжҺ’жҹҘгҖӮ

7. вҖңзҒ«з»’дјҒдёҡзүҲвҖқз”ЁжҲ·еҸҜд»ҘйҡҸж—¶иҒ”зі»зҒ«з»’е·ҘзЁӢеёҲпјҢиҺ·еҸ–жӣҙеӨҡдё“дёҡгҖҒжңүж•Ҳзҡ„йҳІеҫЎзӯ–з•ҘгҖӮ

зӣёе…іе•Ҷе“Ғ

| |