航运物流公司正成为勒索病毒攻击目标

2020年9月28日,达飞集团CMA CGM Group官方确认遭遇勒索病毒攻击!法国达飞海运集团(CMA-CGM)是法国第一、世界第三的集装箱全球承运公司。

据知情人士透露,实际上目前达飞轮船方面“只有部分邮箱可以使用,有部分邮箱被锁,遭到了黑客勒索,类似于此前马士基所遭遇的网络劫持。”“该公司的booking和pricing system被黑了,email也不能进入。”另据劳氏日报报道,该公司的确遭遇了勒索软件袭击,一个名为Ragnar Locker gang的黑客组织已经联系了该集团。该组织给予达飞轮船两天期限支付赎金,但目前并没有给出“赎金”金额,但如果按时支付会有“特殊价格”;还警告称,不要试图通过关闭、重启系统或使用第三方解密软件,因为这将损坏所有加密资料。

欧洲十大物流集团之一 法国物流公司捷富凯(Gefco)承认上周日遭到外部网络攻击,“目的是破坏我们的业务”Gefco表示,尚不知道攻击的根源,但“正在与我们的IT合作伙伴和有关部门进行24/7的合作,以调查和解决此问题”。其首席执行官兼董事长Luc Nadal在致客户、合作伙伴和同事的信中说,捷富凯已告知客户和合作伙伴,并动员员工确定和实施替代流程,以确保业务连续性。“我们的IT团队与IT合作伙伴一起每天24小时工作,恢复我们的业务应用程序,在寻找备份解决方案方面我们已经取得了很大的进步。”

在加拿大本月也接连有6家公司被勒索软件攻击窃取数据,其中包括了货运公司Manitoulin Transport,物流公司TFI International,物流公司Indian River Express、报关行Axxess International、Beler Holdings等。

2017年马士基被Not Petya恶意软件攻击,马士基全球IT系统瘫痪,马士基损失达2.5-3亿美元,CEO事后谈当时在10天时间内,马士基重新安装了4000台服务器,4.5万台PC主机以及2500款应用程序。

与马士基同年被攻击的还有德铁信可,TNT,其中TNT(FEDEX收购)也损失惨重3亿美元。 今年Toll更是二次被黑客组团网络攻击勒索,恐超200GB数据泄漏被发暗网叫卖。

2018年中远海运美国网站和部分功能也是因黑客攻击而瘫痪。

勒索病毒”、“网络安全”等似乎成为了2017年以来每年热点事件。比特币似乎成为了黑客最喜欢的勒索方式。近期黑客针对用户下手,导致系统故障,部分系统处于瘫痪状态,影响正常办公,情况极其恶劣。

“勒索病毒事件”安全建设面临的挑战

边界防御存在短板,仅靠防御不足以应对高级威胁

当前的防御体系侧重于业务系统本身,防御一旦绕过,攻击者将一马平川,黑客网络中恶意行为无法被边界设备检测到,黑客能够长期潜伏,窃取大量机密信息数据。并且很多网络边界等并没有部署安全措施。导致一旦其中一个区域发生安全威胁会扩散到其他网络区域。缺乏持续的安全监测和整体的安全能力

级威胁使传统检测机制失效

随着0day漏洞、社工攻击、变种或新型恶意软件等高级威胁层出不穷,由于很多安全设备检测方式主要是基于静态特征检测,对于勒索病毒新型变种等这些攻击很难被传统检测手段发现,导致大量用户即使部署了安全设备还是出现被黑、信息泄露、业务系统中断等事件。

过于复杂的安全设备,碎片化安全防护,无法使安全真正落地

传统的安全设备堆叠,安全设备之间都是割裂的,防护规则都是各个原厂工程师自己配置,没有针对业务安全的策略配置,所以遇到新型的高级威胁,不能通过整体安全威胁分析进行精准定位。同时大多数用户没有安全运营的专业技术人员,没有对用户自身的安全做持续的风险评估及策略优化,不能实时的识别自身的安全现状。

安全环境越来越复杂,持续检测和快速响应成为趋势

网络黑产越来越发达,导致针对于用户业务的数据窃取和病毒攻击越来越猖獗。传统防护体系无力应对新型威胁,所以针对高级攻击的持续检测和快速响应已经成为下一代防护体系必不可少的组件。

铭冠网安勒索病毒防护解决方案

吸取勒索病毒安全事件的经验,我们重新审视网络安全建设,提供铭冠网安勒索病毒防护解决方案 。该解决方案基于事前、事中、事后全过程设计,通过下一代防火墙NGAF、EDR、数据的备份容灾、安全感知平台和云端威胁情报检测等产品实现:全网安全可视、事前风险预知、事中有效防御、以及事后持续检测和快速响应,为用户提供全程的安全保护能力,让安全更简单更有效。

铭冠网安勒索病毒解决方案提供以下的安全能力:

1、全网安全可视能力

更清晰易懂的可视化呈现

洞悉网络行为,看清用户各系统间的异常访问关系

通过潜伏威胁黄金眼视图,以不同安全视角了解勒索病毒威胁影响面

基于安全事件视角,第一时间确定网络中是否有感染热点事件

基于“勒索病毒”安全事件信息,给出详细的举证内容

基于勒索病毒的感知威胁,并给出相应的处置建议

2、全过程动态安全保护能力

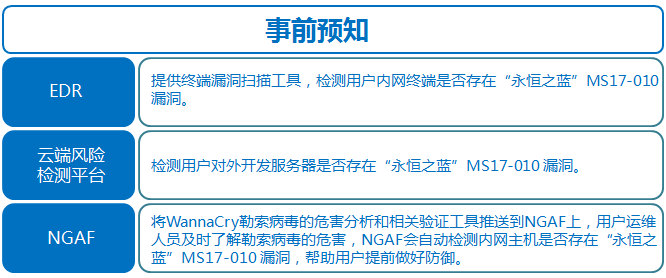

事前预知

通过部署安全感知平台、边界部署下一代防火墙、主机部署EDR,进行事前预知,用户可以及时了解网络中存在的各类潜在风险,包括用户的业务资产识别,业务资产脆弱性识别(比如针对勒索病毒的端口、补丁、弱密码等)以及现有安全策略的有效性识别,在安全事件发生前帮助用户及时发现并修复潜在业务威胁风险。

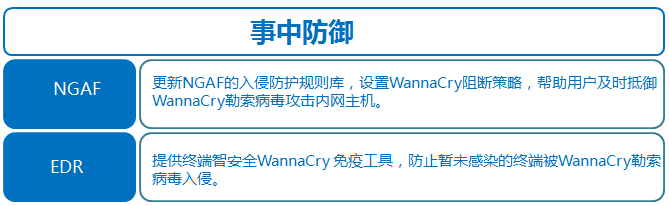

事中防御

通过事中防御,用户可以拥有L2-7层完整的动态安全防护能力(非静态对比),确保安全防护不存在短板,同时还能通过安全联动功能加强防御体系的时效性和有效性,安全感知平台发现新型攻击或者未知威胁,通过联动方式,通知下一代防火墙、EDR等安全防御组件进行自动防御,实现用户业务系统全面的安全加固。

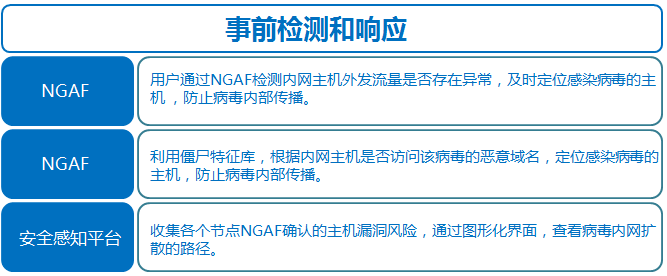

事后检测闭环

通过事后检测及快速响应技术,即使在黑客入侵之后,也能够帮助用户及时发现入侵后的恶意行为,如检测被病毒感染的主机,并快速推送告警事件,协助用户进行响应处置。

3、简单有效的安全运营

鉴于传统安全体系过于复杂,用户在面对勒索病毒的攻击无用武之地,“融合安全”安全解决方案帮助用户快速感知到网络的安全现状,实现简单有效的安全运营:

首先,通过将事前,事中,事后各个阶段防御和检测到的风险和资产进行关联,帮助用户能够直观的了解当前信息资产的安全状态,并对攻击过程进行回溯举证;

其次,通过下一代防火墙的配置向导功能,借助场景化的部署优势,减少安全策略的配置次数和降低安全设备上架运维难度;

最后,通过下一代防火墙内置的安全运营中心,从风险评估,防御评估,监测分析到最后得出待办事项,形成一个动态闭环,帮助用户用户把业务安全持续运营起来。

4、闭环的安全服务

威胁分析与处置服务帮助用户持续运营安全威胁,从事前、事中、事后多个维度进行威胁分析、处置、溯源、应急响应和整改加固,为用户提供:

安全威胁分析:结合安全感知日志和威胁情报进行深度分析,研判网络中存在的威胁和攻击行为,明确对业务的影响和危害;

安全事件处置:对安全事件进行处置,清除恶意文件、快速恢复业务;

事件溯源分析:深入分析安全事件的成因,发现存在的薄弱点,溯源攻击路径;

应急响应:快速定位事件问题,抑制安全事件的影响,消除安全威胁的成因,及时止损,恢复业务;

安全加固建议:根据事件发生的根因、影响范围,针对性给出安全加固方案;

铭冠网安勒索病毒防护解决方案清单

部署位置 部署产品 价值

网络边界区 下一代防火墙 构建边界L2-7的完整防御体系,提供各类漏洞防护,木马病毒等恶意软件的过滤,僵尸网络和DDOS攻击检测,与安全感知平台联动

用户接入区 下一代防火墙 过滤网络层和应用层的威胁流量,防止威胁攻击横向传播,与安全感知平台联动

数据中心区 下一代防火墙 保护重要业务系统,并对安全域间的威胁进行检测和保护,与安全感知联动,与EDR联动

数据中心区 EDR软件 保护数据中心主机终端安全,及时定位失陷主机,隔离失陷主机,对未知威胁进行防御及联动安全感知平台

数据中心区 备份一体机 灾备软件和硬件于一体,提供一体化的容灾高可用服务,通过先进的字节级增量数据同步及持续数据保护技术,以及先进的应用层高可用切换技术,帮助用户快速地将生产应用无缝动态地切换到应急中心,实现业务连续性。

管理中心 安全感知平台

(含探针) 网络整体安全感知集中分析,集中呈现,已知或未知威胁发现、定位、追踪、闭环联动处理。

安全服务 威胁处置服务 针对发现的威胁进行处置服务,含一年4次上门威胁分析和处置,7*24小时在线服务,重大安全事件及时响应服务

用户可获得收益

1、实现各类安全策略的集中管理和调度,达到纵向联控、横向联防、全网协防的智能化动态监测、控制和防御目标。建立快速发现安全威胁的能力以及安全事件的快速协同处置能力。

2、实现安全设备监管的多样化和集中化,对“各大网系”的网络设备、安全设备、应用系统、终端/服务器、运维系统、云应用等六大类设备或应用通过统一的门户进行集中监管,让“勒索病毒”隐患和威胁无处藏身。

3、实现全天候、动态的安全风险预警监测和主动防御体系,建成具有安全风险、威胁预警监测能力,可预知安全威胁来源的综合安全监管平台,实现信息系统可能存在的攻击窃密、病毒武器攻击、预置隐蔽攻击等安全威胁进行预警监测,有效解决信息系统安全所面临的“底数不清、威胁不明、威慑不力”等问题,实现全网安全威胁和态势的统一掌控,提升对外部、内部攻击行为的告警能力及对攻击趋势的预警和主动防御能力。

相关商品

| | | | | | |